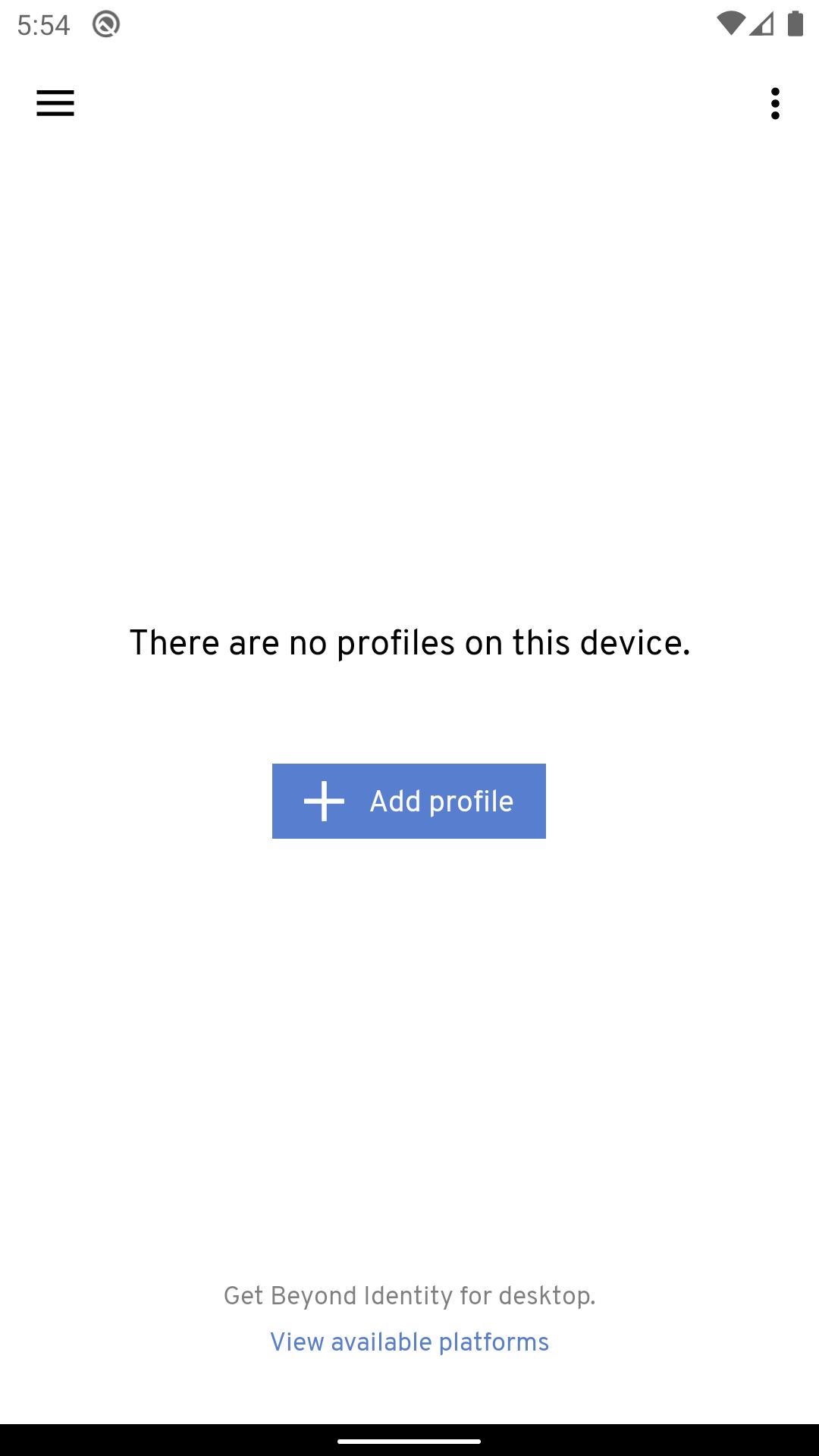

La misión de Beyond Identity es eliminar las contraseñas en todas las aplicaciones.

Nuestra misión es potenciar la próxima generación de negocios digitales seguros. Al eliminar contraseñas y crear una Chain of Trust™ fundamentalmente segura, nuestros clientes pueden aumentar la velocidad del negocio, implementar nuevos modelos de negocio y reducir los costos operativos.

Esta aplicación está diseñada para uso comercial en toda la empresa. Si buscas una solución para uso personal, ¡estamos trabajando en ello! Vuelva a consultar aquí para obtener más información.

El uso de accesibilidad por parte de la aplicación es solo para acceder a datos en los dominios de Beyond Identity durante la autenticación y no recopila ninguna información personal o del dispositivo y no envía ninguna información personal o del dispositivo.< /p>

Novedades de la última versión 2.98.2

Última actualización el 10 de junio de 2024

Mejoras y correcciones de errores menores. ¡Instale o actualice a la versión más reciente para comprobarlo!

Más allá de la identidad: un cambio de paradigma en la gestión de identidadesBeyond Identity, un enfoque innovador para la gestión de identidades, revoluciona la forma en que las organizaciones protegen el acceso a sus recursos. Trasciende los métodos tradicionales que dependen de contraseñas y otros factores basados en el conocimiento, adoptando un modelo más sólido y seguro que se centra en atributos verificables y autenticación continua.

Atributos verificables: la base de la confianza

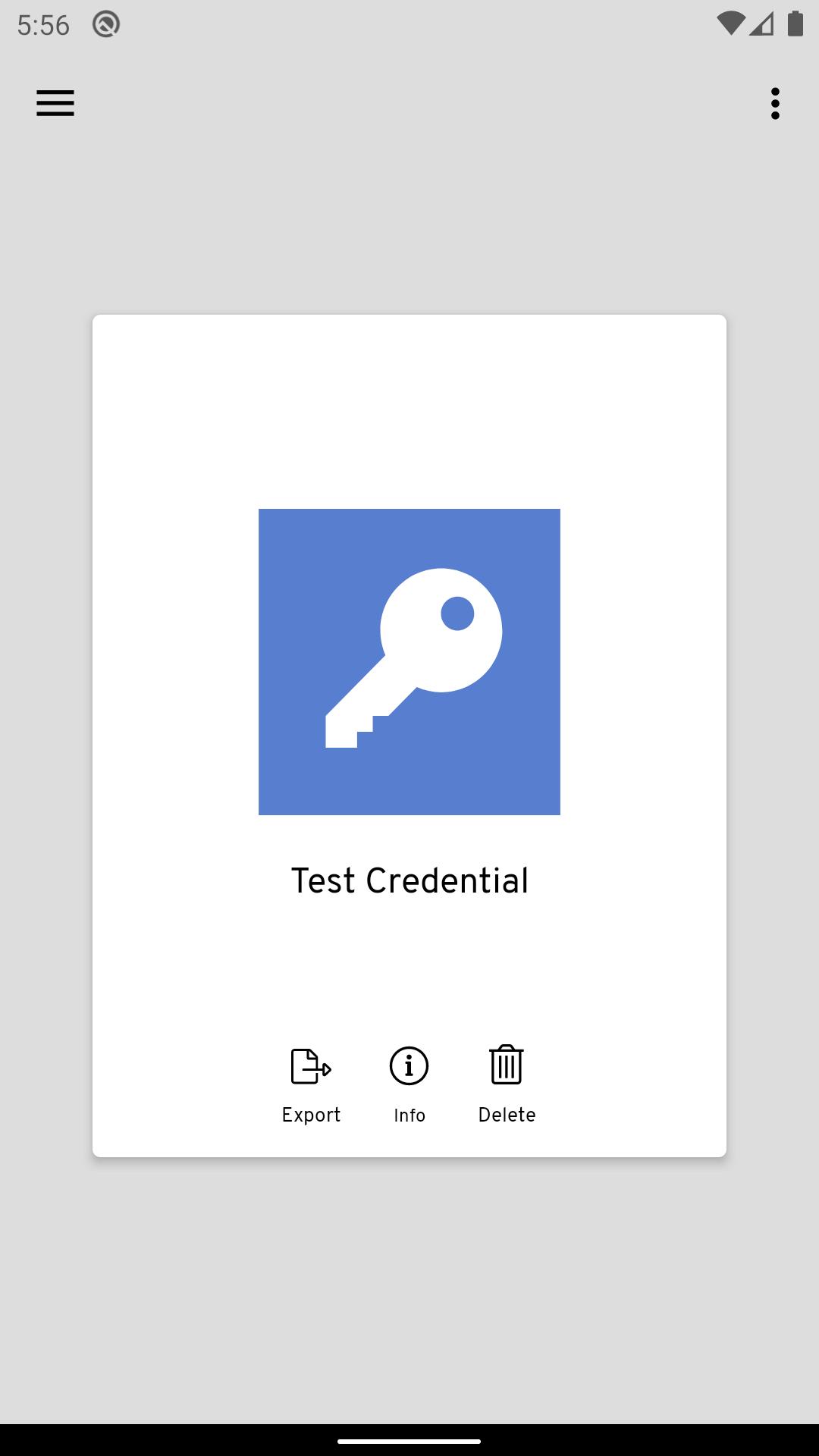

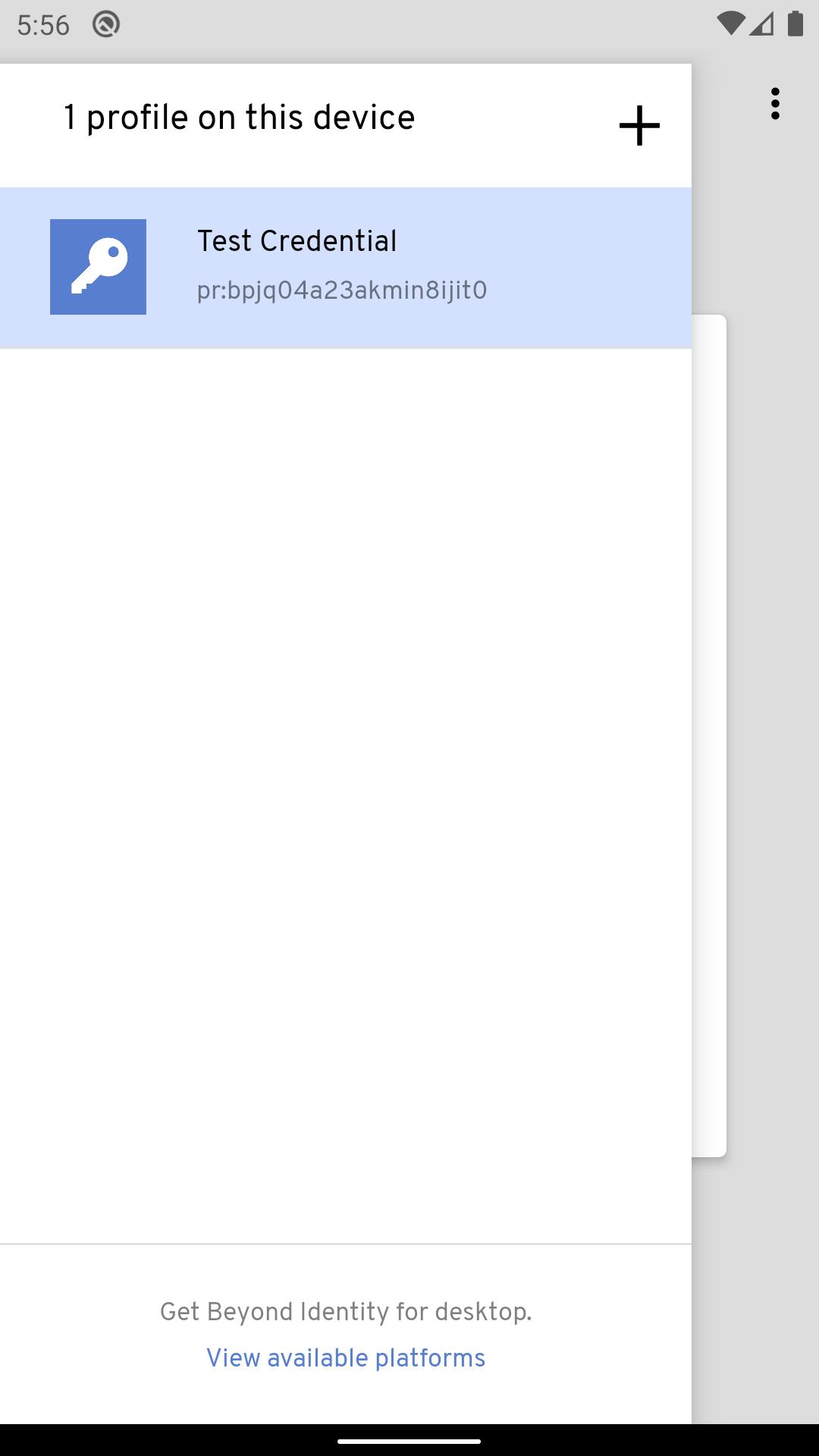

Beyond Identity establece confianza al aprovechar atributos verificables que identifican de forma única a personas y dispositivos. Estos atributos incluyen rasgos biométricos, características del dispositivo y patrones de comportamiento. Al verificar múltiples atributos, las organizaciones pueden establecer con confianza la verdadera identidad de los usuarios, eliminando las vulnerabilidades asociadas con credenciales robadas o comprometidas.

Autenticación continua: monitoreo de anomalías

Beyond Identity emplea autenticación continua para monitorear el comportamiento del usuario e identificar amenazas potenciales. Analiza patrones y detecta anomalías que se desvían de las normas establecidas, como tiempos de acceso inusuales o dispositivos desconocidos. Este enfoque proactivo permite a las organizaciones identificar y mitigar riesgos en tiempo real, evitando el acceso no autorizado.

Confianza cero: una mentalidad que prioriza la seguridad

Beyond Identity se alinea con el modelo de seguridad de confianza cero, asumiendo que todas las solicitudes de acceso son inherentemente no confiables. Verifica cada usuario, dispositivo y solicitud, independientemente de su ubicación o red. Este enfoque elimina el concepto de redes y dispositivos confiables, lo que garantiza que solo las personas autorizadas obtengan acceso a datos y aplicaciones confidenciales.

Beneficios de más allá de la identidad

* Seguridad mejorada: elimina las vulnerabilidades relacionadas con las contraseñas y proporciona autenticación continua para una protección sólida contra las amenazas cibernéticas.

* Experiencia de usuario mejorada: proporciona un acceso cómodo y fluido sin necesidad de contraseñas complejas ni procesos de autenticación engorrosos.

* Costos reducidos: agiliza los procesos de gestión de identidades, eliminando la necesidad de restablecer contraseñas y otras tareas de soporte.

* Escalabilidad y flexibilidad: admite una amplia gama de dispositivos y aplicaciones, lo que permite a las organizaciones adaptarse a los panoramas tecnológicos en evolución.

Consideraciones de implementación

Implementar Beyond Identity requiere una planificación y ejecución cuidadosas. Las organizaciones deben considerar lo siguiente:

* Enfoque por fases: la adopción gradual permite realizar pruebas y validación al mismo tiempo que minimiza la interrupción de los sistemas existentes.

* Integración heredada: integre con los sistemas de gestión de identidad existentes para garantizar una transición sin problemas.

* Educación del usuario: capacitar a los usuarios sobre los nuevos mecanismos de autenticación y enfatizar la importancia de proteger los atributos verificables.

Conclusión

Beyond Identity es una solución transformadora que redefine la gestión de identidades. Al centrarse en atributos verificables y autenticación continua, proporciona a las organizaciones seguridad incomparable, experiencia de usuario mejorada y costos reducidos. Su alineación con el modelo de seguridad de confianza cero garantiza que solo las personas autorizadas obtengan acceso a recursos críticos, salvaguardando los datos y las aplicaciones del acceso no autorizado.

La misión de Beyond Identity es eliminar las contraseñas en todas las aplicaciones.

Nuestra misión es potenciar la próxima generación de negocios digitales seguros. Al eliminar contraseñas y crear una Chain of Trust™ fundamentalmente segura, nuestros clientes pueden aumentar la velocidad del negocio, implementar nuevos modelos de negocio y reducir los costos operativos.

Esta aplicación está diseñada para uso comercial en toda la empresa. Si buscas una solución para uso personal, ¡estamos trabajando en ello! Vuelva a consultar aquí para obtener más información.

El uso de accesibilidad por parte de la aplicación es solo para acceder a datos en los dominios de Beyond Identity durante la autenticación y no recopila ninguna información personal o del dispositivo y no envía ninguna información personal o del dispositivo.< /p>

Novedades de la última versión 2.98.2

Última actualización el 10 de junio de 2024

Mejoras y correcciones de errores menores. ¡Instale o actualice a la versión más reciente para comprobarlo!

Más allá de la identidad: un cambio de paradigma en la gestión de identidadesBeyond Identity, un enfoque innovador para la gestión de identidades, revoluciona la forma en que las organizaciones protegen el acceso a sus recursos. Trasciende los métodos tradicionales que dependen de contraseñas y otros factores basados en el conocimiento, adoptando un modelo más sólido y seguro que se centra en atributos verificables y autenticación continua.

Atributos verificables: la base de la confianza

Beyond Identity establece confianza al aprovechar atributos verificables que identifican de forma única a personas y dispositivos. Estos atributos incluyen rasgos biométricos, características del dispositivo y patrones de comportamiento. Al verificar múltiples atributos, las organizaciones pueden establecer con confianza la verdadera identidad de los usuarios, eliminando las vulnerabilidades asociadas con credenciales robadas o comprometidas.

Autenticación continua: monitoreo de anomalías

Beyond Identity emplea autenticación continua para monitorear el comportamiento del usuario e identificar amenazas potenciales. Analiza patrones y detecta anomalías que se desvían de las normas establecidas, como tiempos de acceso inusuales o dispositivos desconocidos. Este enfoque proactivo permite a las organizaciones identificar y mitigar riesgos en tiempo real, evitando el acceso no autorizado.

Confianza cero: una mentalidad que prioriza la seguridad

Beyond Identity se alinea con el modelo de seguridad de confianza cero, asumiendo que todas las solicitudes de acceso son inherentemente no confiables. Verifica cada usuario, dispositivo y solicitud, independientemente de su ubicación o red. Este enfoque elimina el concepto de redes y dispositivos confiables, lo que garantiza que solo las personas autorizadas obtengan acceso a datos y aplicaciones confidenciales.

Beneficios de más allá de la identidad

* Seguridad mejorada: elimina las vulnerabilidades relacionadas con las contraseñas y proporciona autenticación continua para una protección sólida contra las amenazas cibernéticas.

* Experiencia de usuario mejorada: proporciona un acceso cómodo y fluido sin necesidad de contraseñas complejas ni procesos de autenticación engorrosos.

* Costos reducidos: agiliza los procesos de gestión de identidades, eliminando la necesidad de restablecer contraseñas y otras tareas de soporte.

* Escalabilidad y flexibilidad: admite una amplia gama de dispositivos y aplicaciones, lo que permite a las organizaciones adaptarse a los panoramas tecnológicos en evolución.

Consideraciones de implementación

Implementar Beyond Identity requiere una planificación y ejecución cuidadosas. Las organizaciones deben considerar lo siguiente:

* Enfoque por fases: la adopción gradual permite realizar pruebas y validación al mismo tiempo que minimiza la interrupción de los sistemas existentes.

* Integración heredada: integre con los sistemas de gestión de identidad existentes para garantizar una transición sin problemas.

* Educación del usuario: capacitar a los usuarios sobre los nuevos mecanismos de autenticación y enfatizar la importancia de proteger los atributos verificables.

Conclusión

Beyond Identity es una solución transformadora que redefine la gestión de identidades. Al centrarse en atributos verificables y autenticación continua, proporciona a las organizaciones seguridad incomparable, experiencia de usuario mejorada y costos reducidos. Su alineación con el modelo de seguridad de confianza cero garantiza que solo las personas autorizadas obtengan acceso a recursos críticos, salvaguardando los datos y las aplicaciones del acceso no autorizado.