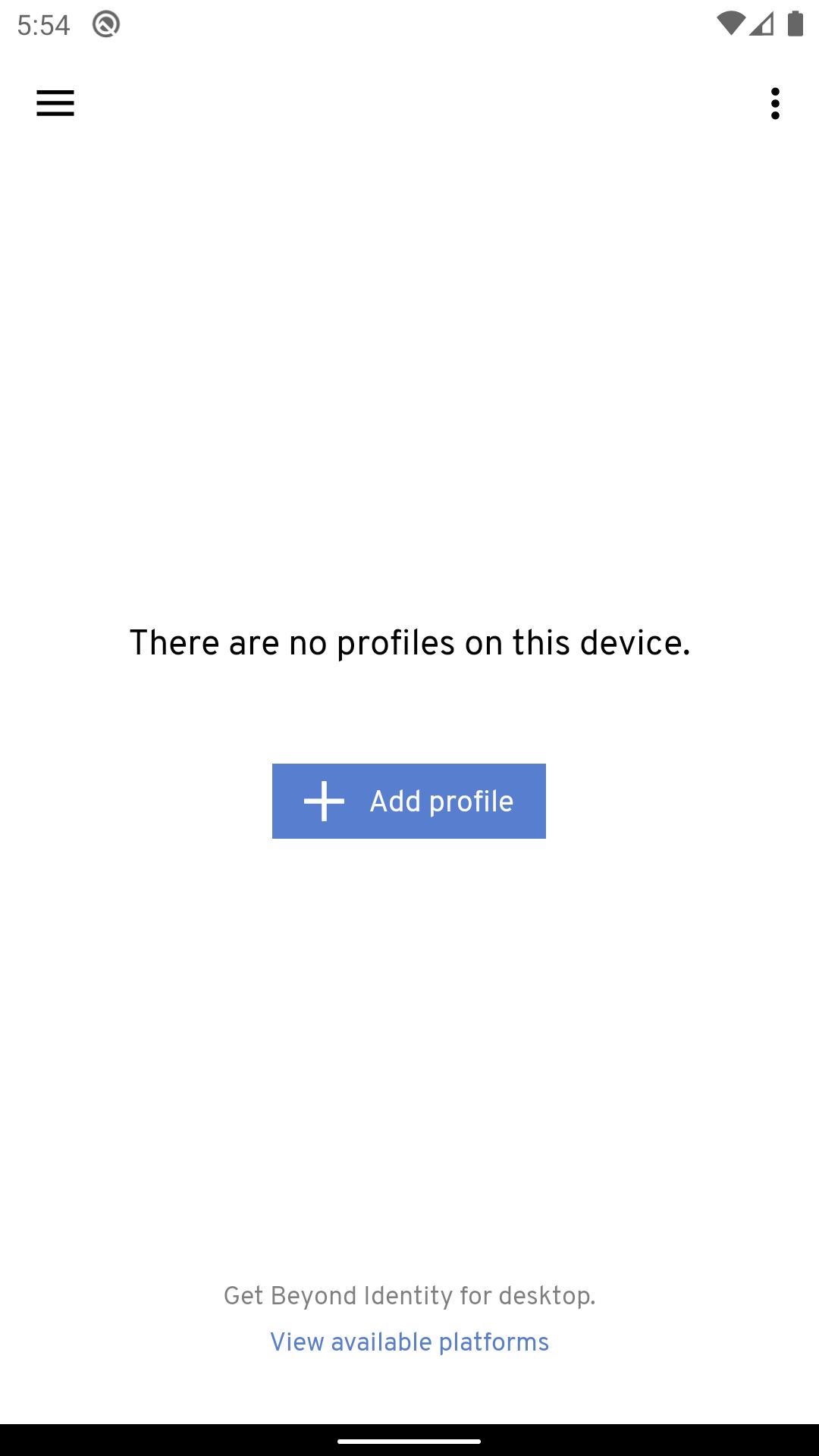

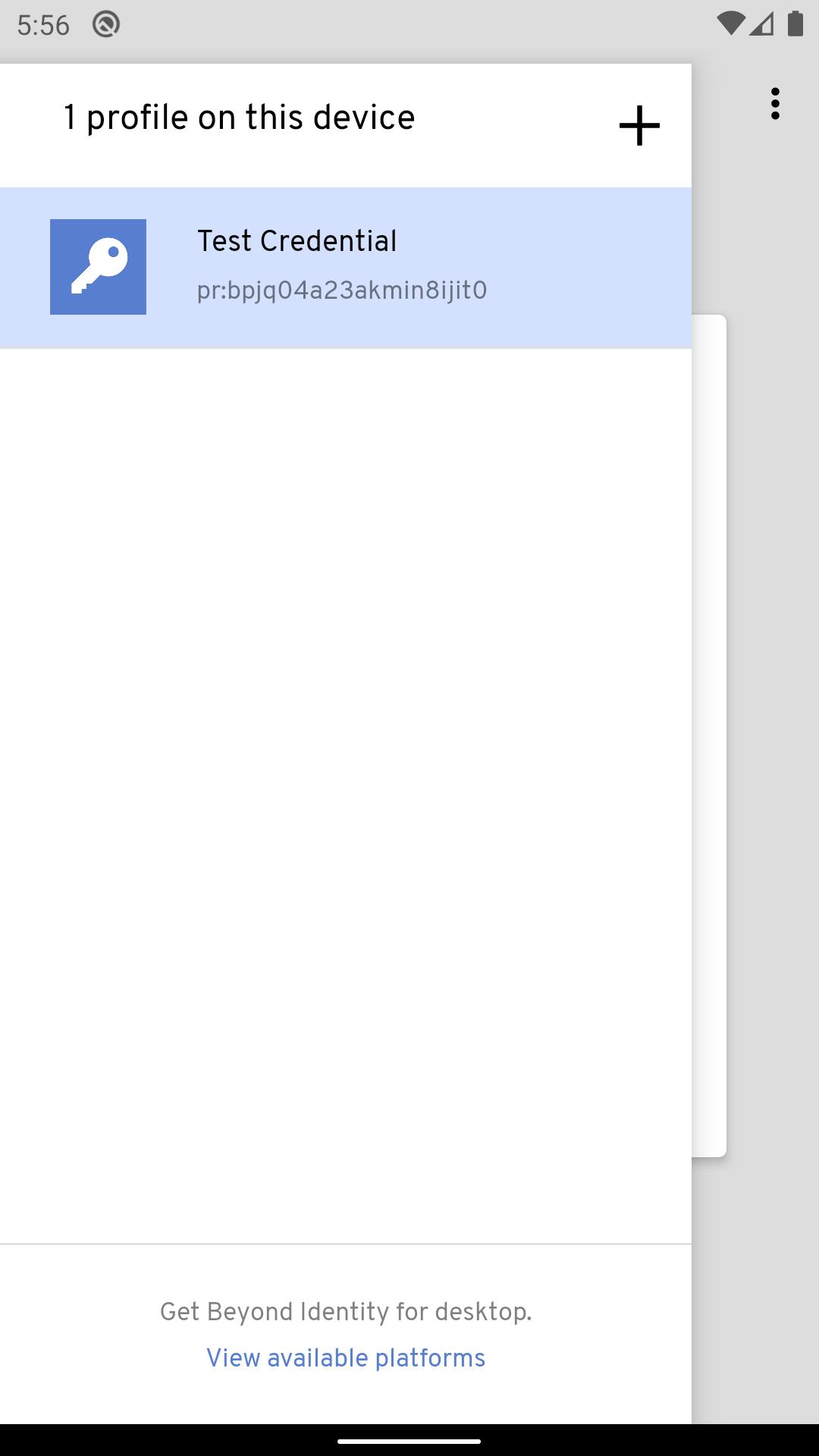

La mission de Beyond Identity est d'éliminer les mots de passe dans chaque application.

Notre mission est de donner les moyens à la prochaine génération d'entreprises numériques sécurisées. En éliminant les mots de passe et en créant une Chain of Trust™ fondamentalement sécurisée, nos clients sont en mesure d'augmenter la vitesse de leur activité, de mettre en œuvre de nouveaux modèles commerciaux et de réduire les coûts d'exploitation.

Cette application est destinée à une utilisation professionnelle au sein d'une entreprise. Si vous cherchez une solution pour un usage personnel, nous y travaillons ! Revenez ici pour plus d'informations.

L'utilisation de l'accessibilité par l'application est uniquement destinée à accéder aux données sur les domaines Beyond Identity lors de l'authentification et ne collecte aucune information personnelle ou sur l'appareil et n'envoie aucune information personnelle ou sur l'appareil.< /p>

Quoi de neuf dans la dernière version 2.98.2

Dernière mise à jour le 10 juin 2024

Corrections de bugs mineurs et améliorations. Installez ou mettez à jour la version la plus récente pour la consulter !

Au-delà de l'identité : un changement de paradigme dans la gestion des identitésBeyond Identity, une approche révolutionnaire de la gestion des identités, révolutionne la manière dont les organisations sécurisent l'accès à leurs ressources. Il transcende les méthodes traditionnelles qui s'appuient sur des mots de passe et d'autres facteurs basés sur la connaissance, en adoptant un modèle plus robuste et plus sécurisé axé sur les attributs vérifiables et l'authentification continue.

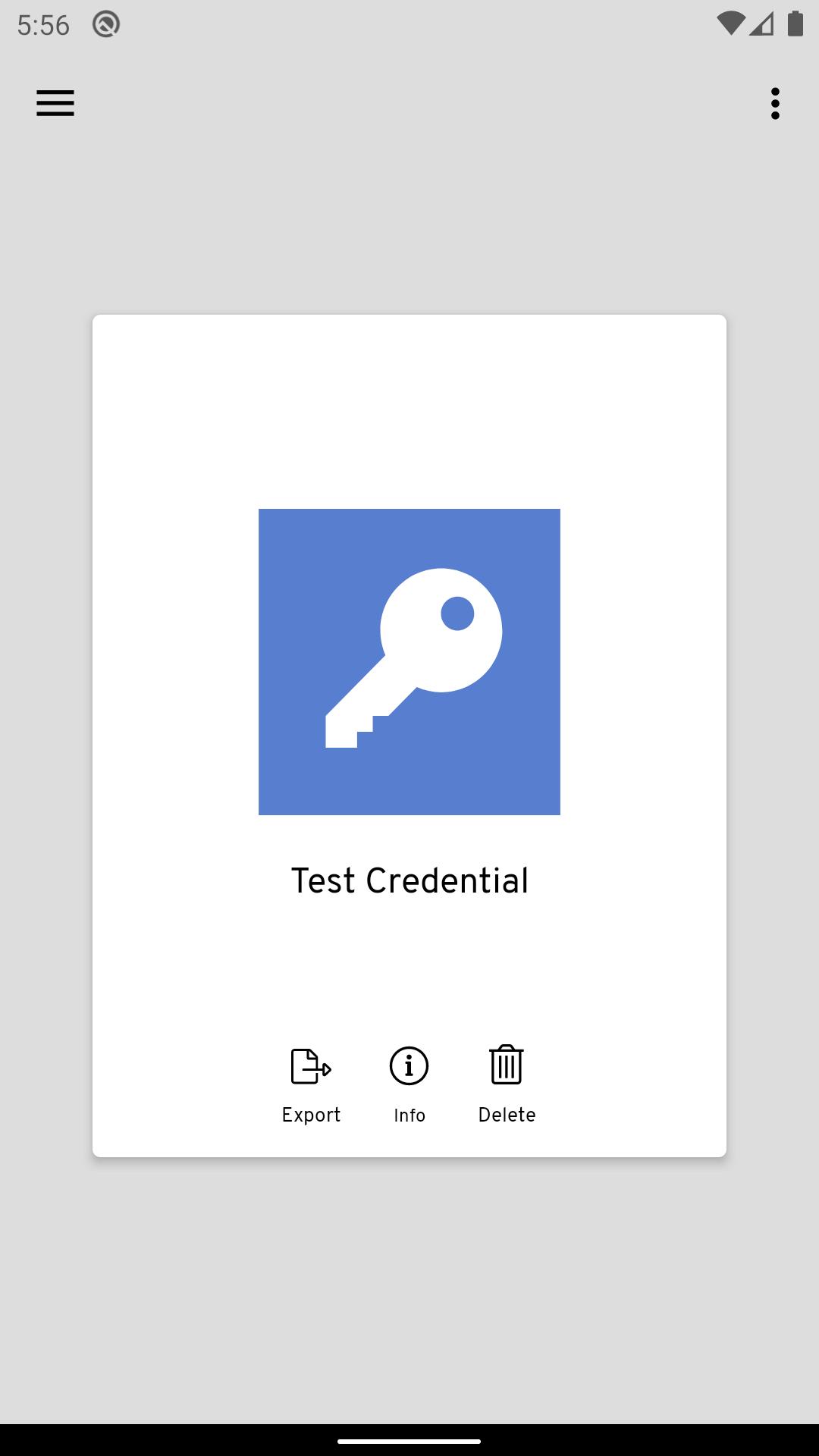

Attributs vérifiables : le fondement de la confiance

Beyond Identity établit la confiance en exploitant des attributs vérifiables qui identifient de manière unique les individus et les appareils. Ces attributs incluent les traits biométriques, les caractéristiques des appareils et les modèles comportementaux. En vérifiant plusieurs attributs, les organisations peuvent établir en toute confiance la véritable identité des utilisateurs, éliminant ainsi les vulnérabilités associées aux informations d'identification volées ou compromises.

Authentification continue : surveillance des anomalies

Beyond Identity utilise une authentification continue pour surveiller le comportement des utilisateurs et identifier les menaces potentielles. Il analyse les modèles et détecte les anomalies qui s'écartent des normes établies, telles que des temps d'accès inhabituels ou des appareils inconnus. Cette approche proactive permet aux organisations d'identifier et d'atténuer les risques en temps réel, empêchant ainsi tout accès non autorisé.

Zero Trust : un état d'esprit axé sur la sécurité

Beyond Identity s’aligne sur le modèle de sécurité Zero Trust, en supposant que toutes les demandes d’accès ne sont pas intrinsèquement dignes de confiance. Il vérifie chaque utilisateur, appareil et demande, quel que soit l'emplacement ou le réseau. Cette approche élimine le concept de réseaux et d'appareils fiables, garantissant que seules les personnes autorisées ont accès aux données et applications sensibles.

Avantages de Au-delà de l'identité

* Sécurité améliorée : élimine les vulnérabilités liées aux mots de passe et fournit une authentification continue pour une protection robuste contre les cybermenaces.

* Expérience utilisateur améliorée : offre un accès transparent et pratique sans avoir besoin de mots de passe complexes ou de processus d'authentification fastidieux.

* Coûts réduits : rationalise les processus de gestion des identités, éliminant ainsi le besoin de réinitialisation de mot de passe et d'autres tâches de support.

* Évolutivité et flexibilité : prend en charge une large gamme d'appareils et d'applications, permettant aux organisations de s'adapter à l'évolution des paysages technologiques.

Considérations de mise en œuvre

La mise en œuvre de Beyond Identity nécessite une planification et une exécution minutieuses. Les organisations devraient considérer les éléments suivants :

* Approche progressive : l'adoption progressive permet de tester et de valider tout en minimisant les perturbations des systèmes existants.

* Intégration héritée : intégration aux systèmes de gestion des identités existants pour assurer une transition en douceur.

* Éducation des utilisateurs : former les utilisateurs sur les nouveaux mécanismes d'authentification et souligner l'importance de protéger les attributs vérifiables.

Conclusion

Beyond Identity est une solution transformatrice qui redéfinit la gestion des identités. En se concentrant sur les attributs vérifiables et l'authentification continue, il offre aux organisations une sécurité inégalée, une expérience utilisateur améliorée et des coûts réduits. Son alignement sur le modèle de sécurité Zero Trust garantit que seules les personnes autorisées ont accès aux ressources critiques, protégeant ainsi les données et les applications contre tout accès non autorisé.

La mission de Beyond Identity est d'éliminer les mots de passe dans chaque application.

Notre mission est de donner les moyens à la prochaine génération d'entreprises numériques sécurisées. En éliminant les mots de passe et en créant une Chain of Trust™ fondamentalement sécurisée, nos clients sont en mesure d'augmenter la vitesse de leur activité, de mettre en œuvre de nouveaux modèles commerciaux et de réduire les coûts d'exploitation.

Cette application est destinée à une utilisation professionnelle au sein d'une entreprise. Si vous cherchez une solution pour un usage personnel, nous y travaillons ! Revenez ici pour plus d'informations.

L'utilisation de l'accessibilité par l'application est uniquement destinée à accéder aux données sur les domaines Beyond Identity lors de l'authentification et ne collecte aucune information personnelle ou sur l'appareil et n'envoie aucune information personnelle ou sur l'appareil.< /p>

Quoi de neuf dans la dernière version 2.98.2

Dernière mise à jour le 10 juin 2024

Corrections de bugs mineurs et améliorations. Installez ou mettez à jour la version la plus récente pour la consulter !

Au-delà de l'identité : un changement de paradigme dans la gestion des identitésBeyond Identity, une approche révolutionnaire de la gestion des identités, révolutionne la manière dont les organisations sécurisent l'accès à leurs ressources. Il transcende les méthodes traditionnelles qui s'appuient sur des mots de passe et d'autres facteurs basés sur la connaissance, en adoptant un modèle plus robuste et plus sécurisé axé sur les attributs vérifiables et l'authentification continue.

Attributs vérifiables : le fondement de la confiance

Beyond Identity établit la confiance en exploitant des attributs vérifiables qui identifient de manière unique les individus et les appareils. Ces attributs incluent les traits biométriques, les caractéristiques des appareils et les modèles comportementaux. En vérifiant plusieurs attributs, les organisations peuvent établir en toute confiance la véritable identité des utilisateurs, éliminant ainsi les vulnérabilités associées aux informations d'identification volées ou compromises.

Authentification continue : surveillance des anomalies

Beyond Identity utilise une authentification continue pour surveiller le comportement des utilisateurs et identifier les menaces potentielles. Il analyse les modèles et détecte les anomalies qui s'écartent des normes établies, telles que des temps d'accès inhabituels ou des appareils inconnus. Cette approche proactive permet aux organisations d'identifier et d'atténuer les risques en temps réel, empêchant ainsi tout accès non autorisé.

Zero Trust : un état d'esprit axé sur la sécurité

Beyond Identity s’aligne sur le modèle de sécurité Zero Trust, en supposant que toutes les demandes d’accès ne sont pas intrinsèquement dignes de confiance. Il vérifie chaque utilisateur, appareil et demande, quel que soit l'emplacement ou le réseau. Cette approche élimine le concept de réseaux et d'appareils fiables, garantissant que seules les personnes autorisées ont accès aux données et applications sensibles.

Avantages de Au-delà de l'identité

* Sécurité améliorée : élimine les vulnérabilités liées aux mots de passe et fournit une authentification continue pour une protection robuste contre les cybermenaces.

* Expérience utilisateur améliorée : offre un accès transparent et pratique sans avoir besoin de mots de passe complexes ou de processus d'authentification fastidieux.

* Coûts réduits : rationalise les processus de gestion des identités, éliminant ainsi le besoin de réinitialisation de mot de passe et d'autres tâches de support.

* Évolutivité et flexibilité : prend en charge une large gamme d'appareils et d'applications, permettant aux organisations de s'adapter à l'évolution des paysages technologiques.

Considérations de mise en œuvre

La mise en œuvre de Beyond Identity nécessite une planification et une exécution minutieuses. Les organisations devraient considérer les éléments suivants :

* Approche progressive : l'adoption progressive permet de tester et de valider tout en minimisant les perturbations des systèmes existants.

* Intégration héritée : intégration aux systèmes de gestion des identités existants pour assurer une transition en douceur.

* Éducation des utilisateurs : former les utilisateurs sur les nouveaux mécanismes d'authentification et souligner l'importance de protéger les attributs vérifiables.

Conclusion

Beyond Identity est une solution transformatrice qui redéfinit la gestion des identités. En se concentrant sur les attributs vérifiables et l'authentification continue, il offre aux organisations une sécurité inégalée, une expérience utilisateur améliorée et des coûts réduits. Son alignement sur le modèle de sécurité Zero Trust garantit que seules les personnes autorisées ont accès aux ressources critiques, protégeant ainsi les données et les applications contre tout accès non autorisé.